我也看到这个 我还以为是同一个 看来自己也要注意了

DPAN 是固定的,并非你说的“动态卡号”。

而 transaction-specific dynamic security code (cryptogram) 一般大约是 20 字节,是非对称加密的,Apple 服务器端没有 key,脱库也生成不出来。(如果没记错的话, Apple 甚至不能验证 cryptogram, 验证和 de-tokenization 的工作是 payment network 负责的)

以个人在银行近 10 年的经验判断,交易更像是绕开了 EMV Payment Tokenization (Apple Pay 底层机制),很有可能是 MasterCard 的问题。当然也不能排除高盛系统抽风,显示了非本人账户交易的可能性。(前雇主就曾经把 staging 系统上的测试交易大规模错误显示在了生产环境的真实账户上 ![]() )

)

Apple Card 这里显示的记录就是所有的,每个设备都是现实的完整的交易记录,Wallet 是唯一可以查看这个记录的软件

这个很难,改商务名需要他们 underwritting 审批,跨商家的 Token 也不通用。如果是这样那也是 Payment Processor(如 Stripe) 出了问题

ChatGPT 跟我说是高盛侧负责的![]()

昨天刚在小戏精看到有人apple card被盗刷

可能你问得不准确吧,这是我刚问 ChatGPT 的回答:

In the context of EMV Tokenization, who’s the TSP for Apple Card? Is it the payment network (MasterCard) or the issuer (Goldman Sachs)? Use official sources.

ChatGPT: In EMV® Payment Tokenisation the Token Service Provider (TSP) is always the payment network that manages the token vault, not the issuing bank. For Apple Card—which runs on the Mastercard network—the TSP is Mastercard’s Digital Enablement Service (MDES). Goldman Sachs is the issuer of Apple Card (i.e. the bank that underwrites and holds the account), but the token is created, stored and managed by MDES when you add your Apple Card to Apple Wallet.

TSP (Token Service Provider) 通常是 payment network (VDEP, MDES)。虽然理论上 TSP 也可以是 issuer,但我想不出高盛绕开 MEDS 自己当 TSP 的可能性。

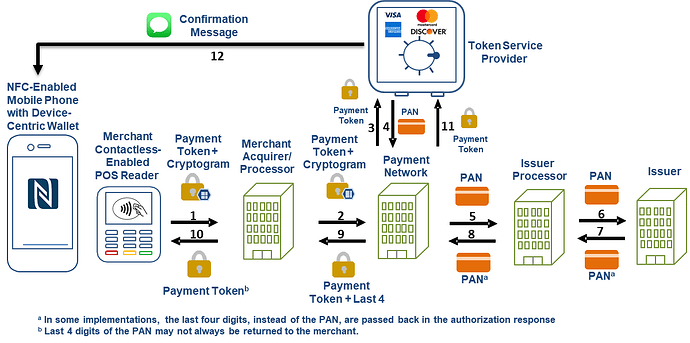

找了张图,最上面的 Token Service Provider 就是负责验证 token 的。

基于移动设备 NFC 的交易步骤

-

启动交易:持卡人在商家的非接触式POS机上轻触支持非接触式支付的移动设备,以支付商品或服务。交易授权随即启动,一条包含持卡人移动设备中的支付令牌和独特密码的消息被发送给商家收单/处理机构。

-

路由选择:商家收单/处理机构收到交易请求后,使用该令牌(看起来像一个主账号)进行令牌BIN(银行识别码)查找,以确定可以将交易路由到哪些网络。然后,该机构根据首选路由、最低成本或其他与商家商定的标准,将交易发送到相应的支付网络。

-

网络请求解密:支付网络确定该交易是基于令牌BIN的,于是向相应的令牌服务提供商(TSP)发出请求,以验证该独特密码并将令牌解密(去令牌化)为主账号(PAN)。

-

令牌服务商验证:令牌服务提供商(TSP)验证密码的有效性,并将解密后的明文主账号(PAN)返回给支付网络。

-

转发至发卡行处理方:支付网络将带有明文主账号(PAN)的交易转发给相应的发卡行处理机构。

-

转发至发卡行:发卡行处理机构将带有明文主账号(PAN)的授权请求转发给发卡行。

-

最终授权:发卡行完成最终的授权审批,并将授权响应发送回发卡行处理机构。

-

返回授权响应:发卡行处理机构将授权响应发送给支付网络。

-

网络返回响应:支付网络将授权响应发送给商家收单/处理机构,并确保其中包含的是支付令牌,而非明文主账号(PAN)。

-

完成交易与通知:商家收单/处理机构向非接触式终端做出响应以完成交易。与此同时,发卡行处理机构将带有令牌的交易完成通知发送给令牌服务提供商(TSP),告知其交易结果。

-

推送通知:令牌服务提供商(TSP)向最初在注册过程中配置了该令牌的移动设备推送一条通知。此步骤的执行与否取决于发卡行是否参与。

最近发现apple pay的时候,chase卡apple wallet界面都不会实时显示了,总是要过好几个小时才会显示,不会就是在紧急打补丁吧

一直都不是实时显示吧 这个问题早就有了

我之前是可以的,一刷就马上显示了,就这两周开始不能实时显示了

我随机这样,老问题了,不是最近才出现

蹲一个后续,果呸也能被盗刷真的是啪啪打脸Apple多年经营的最安全形象。还是说猫鼠游戏老鼠这边又再次领先猫?

我比较倾向于是草台班子理论。

密码学设计上,服务器是不能存这个key的,但这只存在于算法设计者的理想世界里,现实中谁知道哪个草台码农干了啥蠢事。

而且key写入设备上secure enclave之后“理论上”应永远不能被读取出来,只能把计算结果输出出来,所以可以保证安全,没有其他人能获得key算出合法签名。现实中Apple和其他vendor多次违反了“写入key后永不读取”这种抽象。(最搞笑的案例不是苹果,是冷钱包提供商Ledger通过固件升级实现了私钥云备份功能。苹果之前说自己打死都不会给FBI一个能dump key的特别版固件,who knows,可能买新手机之后那些“统一生态用户体验”迁移esim/迁移交通卡的功能就不小心实现了。)

我唯一觉得不像发生了这种事的理由是,这种级别的攻击和设备端0day一样,也是类似核弹,不会只是拿来盗刷。还是让子弹再飞一会吧。

有道理,要是掌握了这么强大的解密技术怎么可能才搞几张卡?

我最近也是IHG被疯狂盗刷,换卡还没开始用又继续盗刷,只能freeze卡,但每次都是3美元以下,也是奇怪得很,黑客不可能才偷几块钱啊?

交易今天已经 Post 了,感觉这种可能性也在降低

我也想知道,上周我的bmo debit卡在apple pay被刷了两笔 但我从没用过这个卡,激活之后就一直在家里,本来就是用来薅开户奖励的

similar things happened to me before, probably pro hacker

recommend change all passwords mentioned just as precaution.

我前几天去加拿大用aspire套applepay付了2次parking,同时在Hilton app用aspire预定了一晚酒店,昨天晚上就被盗刷了25加币。。不知道是哪一步被泄漏了。